Dezentrale Kennungen (DIDs)

Dezentrale Dienste sind nicht nur Kryptowährungen, NFTs und Börsen vorbehalten. Sie werden auch von Streaming-Diensten, Bilddatenbanken, Hosting-Diensten und mehr verwendet. In Zukunft wird fast jede Ressource, die wir heute nutzen, auf dezentralen Systemen und verteilten Registern betrieben. Aber eine der interessantesten und nützlichsten Innovationen, die uns in unserer schönen Web3-Zukunft erwartet, sind dezentrale Kennungen oder DIDs. Tatsächlich sind sie bereits da – das einzige, was fehlt, ist die Massenakzeptanz.

Einfach ausgedrückt ist eine DID eine Kennung, die Ihnen die vollständige Kontrolle über Ihre persönlichen Daten oder Ihre „digitale Identität“ gibt. Dank DIDs können Sie schnell einen Identifizierungsprozess durchlaufen und feststellen, wer, wann und was genau Drittanbieterdienste und -organisationen über Sie herausfinden können. Gleichzeitig ist es fast unmöglich, die Daten ohne Ihr Wissen zu stehlen, zu ändern oder auf andere Weise zu verwenden. Organisationen können dann die Echtheit der bereitgestellten Informationen sofort überprüfen.

Das Problem mit persönlichen Daten heute

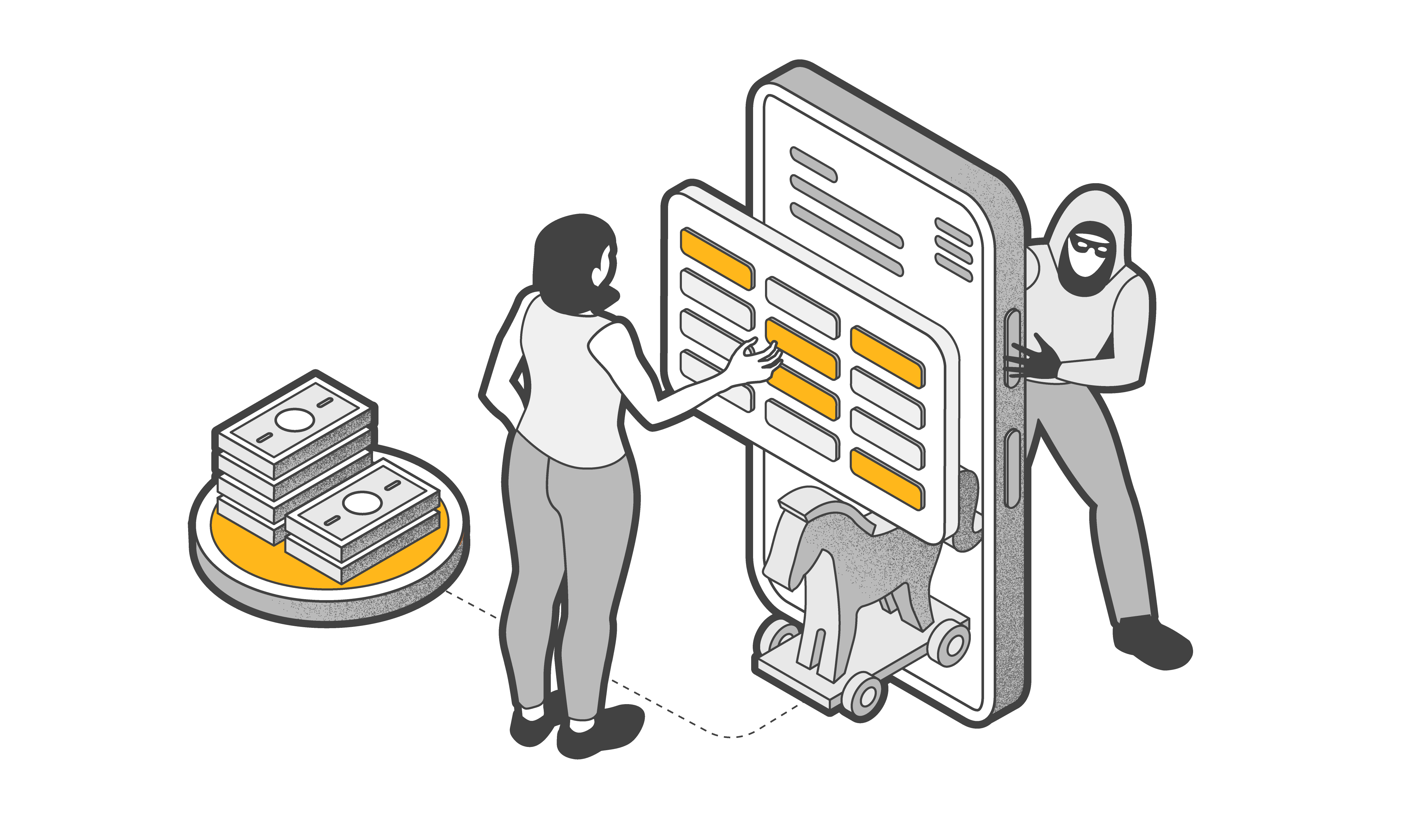

Das Problem ist nicht, dass unsere Daten schlecht gespeichert sind. Das Hauptproblem ist, dass sie zentral gespeichert sind, in speziellen Datenbanken der Dienste, bei denen wir uns registriert haben. Im Falle eines Lecks erhalten Angreifer Zugriff auf unsere Konten und können, je nachdem, um welche Art von Konto es sich handelt, unsere Korrespondenz lesen und unsere Dokumente, Dateien oder Kreditkarteninformationen stehlen.

Manche Dienste wissen ziemlich viel über uns: Sie verfügen über unsere Postanschriften, Telefonnummern, Wohnorte und Passdaten. All dies stellt natürlich sicher, dass die Benutzer auch die sind, für die sie sich ausgeben. Das Problem ist, dass die Daten irgendwo in den Tiefen der IT-Systeme der Unternehmen landen und niemand außer den Unternehmen selbst weiß, wofür sie verwendet werden oder wer Zugriff darauf hat.

Sie erinnern sich vielleicht an eine gängige Praxis bei bestimmten Diensten, bei denen Benutzer um ihre Zustimmung zur Übertragung ihrer persönlichen Daten an Dritte gebeten werden. Oft wird nicht angegeben, wer diese Dritten sind, warum die Informationen übertragen werden und wie sicher die Daten von diesen Dritten gespeichert werden.

Wie DIDs funktionieren

Wenn Sie einen dezentralen Identifikator verwenden, werden die Daten nicht in der Datenbank eines bestimmten Unternehmens, sondern in der Blockchain oder einem verteilten Hauptbuch gespeichert. Sie müssen während des Registrierungsvorgangs kein Identifizierungsverfahren durchlaufen und benötigen weder Benutzernamen noch Kennwort, um sich bei Ihrem Konto anzumelden. Tatsächlich ist ein DID eine nicht verwahrte Krypto-Wallet: Sie verfügt über öffentliche und private Schlüssel, aber anstatt Transaktionen zu unterzeichnen, wird der private Schlüssel verwendet, um Ihre Identität zu überprüfen.

Natürlich müssen Sie zu Beginn Ihre Identität nachweisen. Dies sollte in der Verantwortung vertrauenswürdiger Parteien liegen, die in der Lage sind, die persönlichen Daten des Benutzers zu authentifizieren. Diese Parteien können als „Emittenten“ bezeichnet werden. Diese Rolle könnte von einer Bank oder einer staatlichen Institution übernommen werden.

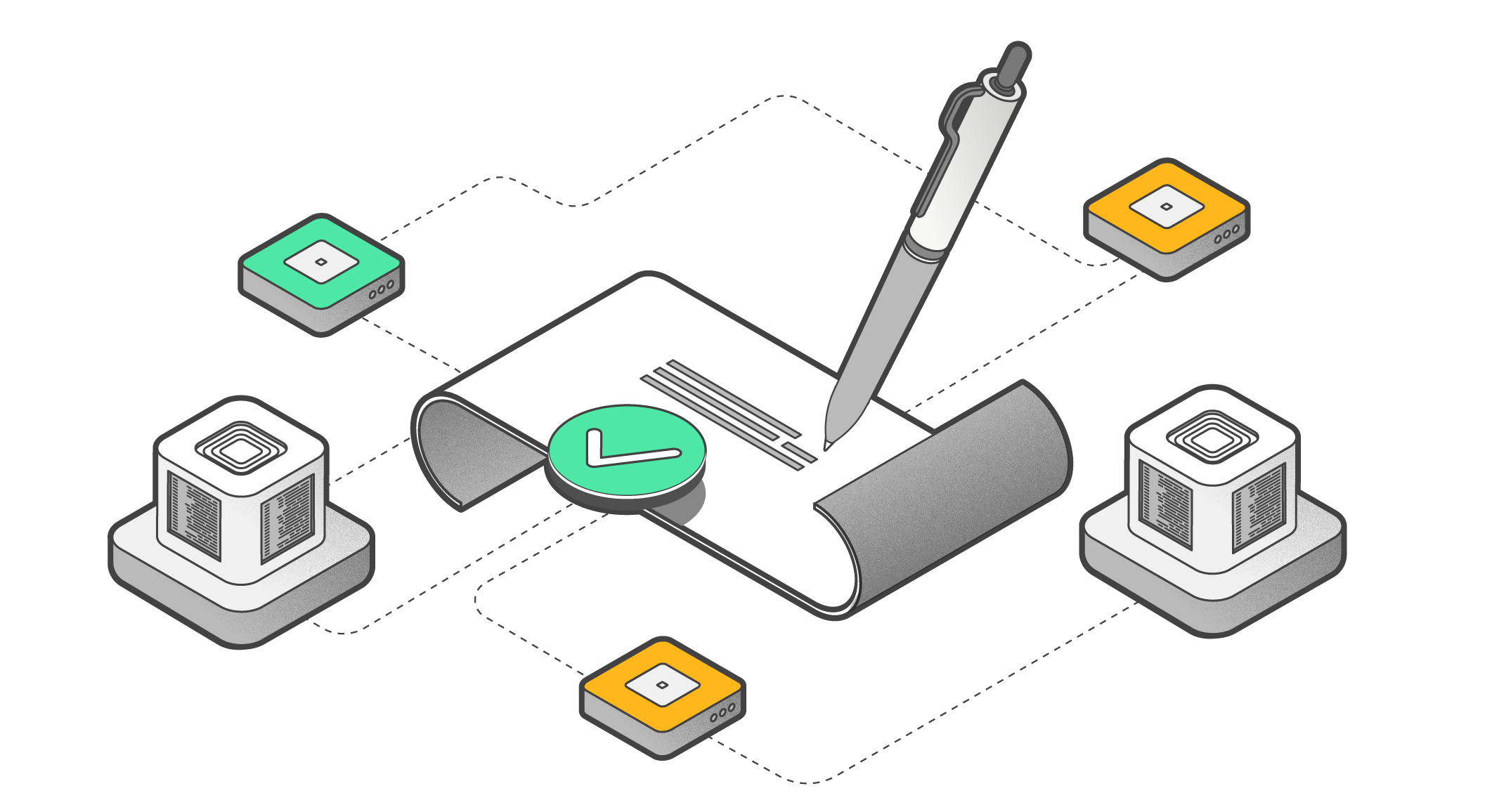

Hier ist ein Beispiel, wie der Vorgang funktioniert:

- Der Emittent erstellt seine eigene DID, die er für die Interaktion mit anderen Teilnehmern des Ökosystems verwendet.

- Der Benutzer übermittelt dem Herausgeber die Informationen, die überprüft werden sollen (z. B. ein Reisepass).

- Der Aussteller führt den Verifizierungsprozess durch, authentifiziert das Dokument und erstellt eine Verifizierungserklärung (Berechtigungsnachweis), die mit seiner Kennung signiert ist. Die Erklärung ist mit der DID des Benutzers verknüpft und in seiner persönlichen Datenbank gespeichert.

- Wenn der Benutzer seine Daten an einen Dienst, ein Unternehmen oder eine staatliche Institution übermitteln muss, gewährt er über die DID Zugriff darauf. Die Organisation muss dann lediglich überprüfen, ob die Daten von einem vertrauenswürdigen Herausgeber stammen und ob die digitale Signatur gültig ist.

Lassen Sie uns ein reales Szenario betrachten. Stellen Sie sich eine Zukunft vor, in der DIDs allgegenwärtig sind und der verifizierte Datenaussteller beispielsweise die Universität ist, an der Sie Ihren Abschluss gemacht haben. Die verifizierten Diplomdaten werden in einem dezentralen Register gespeichert und enthalten ein vollständiges Profil Ihres akademischen Fortschritts.

Wenn Sie sich jetzt auf eine Stelle bewerben, müssen Sie Ihrem potenziellen Arbeitgeber keine Kopie Ihres Diploms vorlegen, damit die Personalabteilung dessen Echtheit überprüfen kann. Stattdessen scannen Sie einen QR-Code, der eine Datenanfrage vom DID enthält, und wählen die Informationen aus, die Sie weitergeben möchten (in diesem Fall das Diplom). Der Arbeitgeber weiß sofort, dass das Dokument gültig ist.

Wann wird diese Zukunft eintreffen?

Auf den ersten Blick scheint es, als sei das schon da – an manchen Orten. So können Sie sich beispielsweise mit Ihrem Google-Konto bei Websites und Anwendungen registrieren und anmelden. In einigen Ländern funktionieren öffentliche Dienste nach einem ähnlichen Prinzip: Benutzer können ihre Zustimmung geben, dass ihre persönlichen Daten zwischen Institutionen weitergegeben werden.

Hier gibt es ein großes ABER: Die Benutzerdaten sind zentralisiert. Benutzer können immer noch nicht kontrollieren, wie ihre Daten gespeichert und verarbeitet werden. Wenn die Zwei-Faktor-Authentifizierung deaktiviert ist, ist das einzige, was Benutzer vor neugierigen Blicken schützt, ein Passwort, das gestohlen oder erraten werden kann. Wenn ein Angreifer das Konto stiehlt, erhält er Zugriff auf alle Anwendungen und Websites, bei denen es zur Autorisierung des Zugriffs verwendet wurde.

Es versteht sich von selbst, dass eine DID keine Garantie dafür bietet, dass die vom Register empfangenen Daten sicher gespeichert werden. Das Wichtigste ist jedoch, dass ohne den privaten Schlüssel des Benutzers überhaupt nicht darauf zugegriffen werden kann. Im Idealfall würden Unternehmen Benutzerdaten überhaupt nicht speichern und sie stattdessen direkt von der DID anfordern.

Obwohl die Massenakzeptanz noch weit entfernt ist, haben Unternehmen bereits die Chancen erkannt, die dezentrale Identifikatoren bieten, und immer mehr Dienste bieten DID-freundliche Infrastrukturen an. Ein erfolgreiches Beispiel ist das DOCK-Projekt. Das Unternehmen entwickelt seit 2017 eine Plattform für Benutzerkonten, die auf einer Blockchain basiert, die auf dem Substrate-Framework mit einem Proof-of-Stake-Konsensmechanismus aufbaut. Der native DOCK-Token ist an mehreren Börsen notiert, darunter Binance und Huobi. Das Unternehmen bietet Kunden Schutz bei der Erstellung verifizierter Dokumente (z. B. Bildungsdokumente), Zertifikate zum Schutz von Lieferketten und mehr.