So wird die Blockchain gehackt: Angriffe auf dezentrale Netzwerke

Die Blockchain – ein verteiltes Hauptbuch, das als Datenbank fungiert – ist eine viel zuverlässigere Lösung zum Speichern von Informationen und Durchführen von Transaktionen als zentralisierte Datenbanken. Trotzdem kann sie auch gehackt werden, und Versuche werden mit besorgniserregender Häufigkeit unternommen. Angriffe auf dezentrale Netzwerke sind unterschiedlicher Natur, aber in den meisten Fällen zielen sie darauf ab, Schlupflöcher im Konsensmechanismus auszunutzen und die Kontrolle über die Hash-Rate der Blockchain zu erlangen. Dies ermöglicht es den böswilligen Akteuren, die Daten im Register zu ändern, Chaos zu stiften und Kryptowährung zu stehlen.

In diesem Artikel werden wir uns ansehen, wie Menschen die Blockchain angreifen und was die

Der 51%-Angriff

Der 51%-Angriff stellt die größte Bedrohung für Blockchains dar. Er betrifft Netzwerke, die den Proof-of-Work-Konsensalgorithmus verwenden.

Die Grundidee besteht darin, die Kontrolle über mehr als 50 % der Rechenleistung oder Hash-Rate des Netzwerks zu übernehmen. Die Konsequenzen sind ähnlich wie beim Besitz einer Mehrheitsbeteiligung an einem Unternehmen: Sie können alle Entscheidungen treffen und mit dem Unternehmen, an dem Sie Anteile besitzen, machen, was Sie wollen. Im Fall der Hash-Rate bedeutet dies, dass Sie 51 % der Rechenleistung der Blockchain kontrollieren.

Wenn Angreifer mehr als 50 % der Mining-Leistung kontrollieren, können sie die Reihenfolge der Transaktionen ändern, Transaktionsbestätigungen ungültig machen und andere Miner am Krypto-Mining hindern. Kurz gesagt: Sie können Chaos stiften und Netzwerkausfälle verursachen. Sie können auch heimlich Probleme verursachen, indem sie beispielsweise dieselbe Kryptowährung mehrfach ausgeben (Doppelausgaben).

Wie erlangen sie so viel Macht? Es gibt mehrere Möglichkeiten, darunter das Mieten einer großen Menge an Mining-Ausrüstung und die Übernahme der Kontrolle über einen Mining-Pool oder sogar die Einrichtung eines solchen. Eine weitere Möglichkeit besteht darin, andere Miner zu täuschen oder den völlig illegalen Weg einzuschlagen, mithilfe von Malware ein Mining-Botnet zu betreiben.

Dennoch ist es mit dieser Methode fast unmöglich, eine große Blockchain wie Bitcoin anzugreifen, deren Netzwerk eine sehr große Anzahl von Knoten hat und die Kosten für Mining-Ausrüstung und Strom enorm sind. Es lohnt sich auch nicht. Kleine Projekte sind jedoch nicht immun gegen diese Art von Bedrohung.

Mehrere Netzwerke waren Opfer von 51-Prozent-Angriffen, darunter ZenCash (ZEN), Litecoin Cash (LCC), MonaCoin (MONA), Verge (XVG) und Bitcoin Gold (BTG).

Nach einem 51%-Angriff können Angreifer jede einzelne Schwachstelle des Protokolls ausnutzen. Im Allgemeinen hoffen sie jedoch auf eine doppelte Ausgabe.

Der erfolgreiche Angriff auf das ZenCash (ZEN)-Netzwerk im Jahr 2018 brachte den Angreifern 550.000 US-Dollar ein. Sie konnten zwei bedeutende Transaktionen im Wert von 13.000 bzw. 6.600 ZEN verdoppeln. Der Angriff dauerte 110 Blöcke und 4 Stunden, obwohl seine Kosten für das Netzwerk im Vergleich zu den gestohlenen Münzen mit etwa 30.000 US-Dollar minimal waren.

Ein weiteres Beispiel ist Ethereum Classic, das 2020 dreimal von einem Hacker angegriffen wurde, der Rechenleistung vom NiceHash-Dienst gemietet hatte. Zwischen Juli und August fiel die ETC-Hash-Rate stark und der Angreifer nutzte dies aus. Sie mieteten eine GPU mit einer Hash-Rate von über 51 % des gesamten Ethereum Classic-Netzwerks, was bedeutete, dass sie über 1 Million ETC doppelt ausgeben konnten – das war damals mehr als 9 Millionen US-Dollar wert.

Die Kosten für die Miete der Hash-Rate beliefen sich auf Hunderttausende von Dollar, der genaue endgültige „Gewinn“ ist also unbekannt.

Leider gibt es ziemlich viele ähnliche Geschichten.

Doppelte Ausgaben

Das Problem der doppelten Ausgaben entstand lange vor der Blockchain und den Kryptowährungen. Unterm Strich gilt: Wenn Sie beim Tausch eines Gegenstands gegen einen anderen die Transaktion nicht in diesem Moment abschließen und versprechen, Ihren Teil der Abmachung später einzuhalten, besteht immer das Risiko, dass Sie später nichts mehr bekommen. Theoretisch könnten Sie zwei oder drei Gegenparteien ein Dokument mit Zahlungsversprechen (einen Vertrag, ein Schuldschein usw.) vorlegen, obwohl der versprochene Vermögenswert nur in einer einzigen Kopie existiert. Das ist doppelte Ausgabe. Auf der Blockchain ist das Prinzip genau dasselbe.

Doppelausgaben treten auf, wenn ein Angreifer dieselben Münzen zwei- oder mehrmals ausgibt. Beispielsweise sendet ein Benutzer, der 1 BTC besitzt, diesen Betrag an mehrere Gegenparteien gleichzeitig und erhält im Gegenzug etwas. Auf der anderen Seite der Gleichung erhält nur eine Person tatsächlich diesen 1 BTC.

Wenn das Netzwerk ordnungsgemäß funktioniert, erhält nur eine Transaktion die Zustimmung der Mehrheit der Knoten, und das ist normalerweise der Fall. In Blockchains sind Sicherheitsmaßnahmen integriert, um diese Art von Angriffen zu verhindern. Dennoch besteht weiterhin das Risiko einer Doppelausgabe.

Es gibt verschiedene Möglichkeiten, die Möglichkeit zu doppelten Ausgaben zu erhalten. Der 51%-Angriff dient als Beispiel. Wenn ein Angreifer die Kontrolle über mehr als die Hälfte der Hash-Rate übernimmt, kann er unabhängig neue Blöcke generieren, Änderungen daran vornehmen und bestimmte Transaktionen ablehnen, während er die „notwendigen“ bestätigt.

Dieses Beispiel zeigt, dass Angreifer eine Fork in der Hauptkette erstellt haben und falsche Transaktionen bestätigen konnten, während fünf legitime Transaktionen verarbeitet wurden.

Während dieser Zeit wäre es möglich, Coins mit Transaktionen, die 1–5 Blockchain-Bestätigungen erfordern, an eine Krypto-Börse zu senden, sie zu verkaufen und dann im Gegenzug eine andere Kryptowährung oder Fiat-Währung zu erhalten.

Später, wenn sich das „Angriffsfenster“ schließt, wird die Reihe der falschen Blöcke verworfen, aber für den Angreifer sieht das Bild folgendermaßen aus: Er legt seine Token an einer Börse ab und verkauft sie, aber wenn die Blockchain den Konsens wiederherstellt, hat er immer noch alle diese Münzen auf der ursprünglichen Blockchain. Was er verkauft hat, war in Wirklichkeit „gefälschte“ Kryptowährung.

Finney-Angriff

Der Finney-Angriff ist nach dem ersten Bitcoin-Empfänger, Hal Finney, benannt, der auch als Erster die Möglichkeit der Doppelausgabe von Kryptowährungen auf der Blockchain vorschlug.

Der Finney-Angriff ist eine Variante der Doppelausgabe, die auftreten kann, wenn eine Gegenpartei eine unbestätigte Transaktion akzeptiert. Das Wesentliche dieses Angriffs liegt darin, dass ein Miner einen Block generieren und darin eine Transaktion von seiner Adresse „A“ an eine andere seiner Adressen, „B“, aufnehmen kann, ohne sie jedoch sofort an das Netzwerk zu senden. Als Nächstes muss er eine weitere Transaktion von Adresse „A“ an Adresse „C“ ausführen, die einem anderen Benutzer gehört. Wenn dieser Benutzer die Transaktion ohne Netzwerkbestätigung akzeptiert, sendet der Betrüger den vorherigen Block, der die erste Transaktion enthält. Die Transaktion von Adresse „A“ an Adresse „C“ wird daher ungültig und der Angreifer erhält einen doppelten Vorteil.

Race-Angriff

Bei dieser Art von Angriff handelt es sich um einen Geschwindigkeitswettbewerb zwischen zwei Transaktionen. Ein Betrüger sendet dieselben Münzen von derselben Adresse von verschiedenen Geräten gleichzeitig an zwei verschiedene Empfängergeräte. Beide Empfänger senden ihre Waren oder Kryptowährungen, aber die, die als zweites stattfindet, wird für ungültig erklärt.

Dieser Angriff ist nur möglich, wenn eine unbestätigte Transaktion vom Händler akzeptiert wird. Um nicht auf die Tricks dieser „Racer“ hereinzufallen, muss man lediglich auf mindestens eine Bestätigung der Transaktion warten.

Sybil-Angriff

Dieser Angriff ist nach Sybil benannt, der Hauptfigur in Flora Rheta Schreibers gleichnamigem Buch, das die Geschichte ihrer Behandlung einer dissoziativen Identitätsstörung erzählt. Die Idee dahinter ist, dass Hacker ein Netzwerk mit Knoten unter ihrer Kontrolle bevölkern, bevor sie den Knoten eines Opfers so „umzingeln“, dass sie alle Transaktionen kontrollieren. Dies ist in großen Netzwerken wie Bitcoin fast unmöglich, da Knoten bei der Bestätigung von Transaktionen im Wesentlichen zufällig andere Netzwerkknoten auswählen. Aus diesem Grund zielen Sibyl-Angriffe normalerweise auf neue Kryptoprojekte ab. Bei der Verbindung mit dem Netzwerk kennt ein Knoten möglicherweise die IP vertrauenswürdiger Knoten nicht und fordert sie stattdessen an. Wenn die Anforderung den Knoten des Angreifers erreicht, kann dieser als Antwort die Adressen der von ihm kontrollierten Knoten senden.

Dadurch kann der Hacker Folgendes erreichen:

- Blockieren Sie die Transaktionen des Benutzers und trennen Sie sie effektiv von der Haupt-Blockchain.

- Entscheiden Sie, mit welchem Block der Benutzer „verbunden“ werden soll (dies sind normalerweise Blöcke, in denen Doppelausgaben stattfinden);

- Verfolgen Sie alle Transaktionen des Benutzers.

Kurz gesagt: Die vom Angreifer kontrollierten Knoten können andere Knoten dazu bringen, falsche Daten zu genehmigen.

Egoistischer Mining

Auf PoW laufende Blockchains weisen eine Schwachstelle auf, die unehrliche Miner ausnutzen können: die Möglichkeit, mehrere Blöcke gleichzeitig zu bestätigen.

Wenn zwei Blöcke gleichzeitig generiert und mit den vorherigen verknüpft werden, teilt sich die Blockchain in zwei Ketten auf. Das Aufteilen macht die Blockchain-Architektur komplexer und verlangsamt Transaktionen. Deshalb müssen Miner nach der Bestätigung von Blöcken Bestätigungsdaten sofort an andere Knoten senden, damit es nicht zu Konflikten zwischen Blöcken kommt.

Trotzdem verbergen sogenannte egoistische Miner diese Informationen vor anderen Netzwerkteilnehmern und führen die „ehrlichen“ Knoten in die Irre, die weiterhin eine neue Kette von Blöcken generieren und dadurch die Länge der Netzwerk-Fork erhöhen.

Nehmen wir an, ein egoistischer Miner hat Block 2.001 abgebaut, diese Information aber nicht an das Netzwerk weitergegeben. Die verbleibenden Knoten bauen weiterhin neue Blöcke ab, beginnend bei 2.000. Das bedeutet, dass es jetzt zwei Blöcke gibt, die Anspruch darauf erheben, der 2.000. zu sein: einer von einem ehrlichen Miner und ein anderer von einem Angreifer. Beide Blöcke sind mit ihrem eigenen Block 2.001 verknüpft.

Die Betrüger generieren weiterhin Blöcke und fügen diese ihrer Kette hinzu, die sich entsprechend verlängert. Die Hacker übermitteln dann Daten über den Block 2.001, den sie geschürft haben, das Netzwerk erkennt, dass dieser zuerst gefunden wurde, stuft die egoistische Kette als gültig ein und verwirft die Blöcke, die im selben Zeitraum von ehrlichen Knoten hinzugefügt wurden. Infolgedessen erhalten die ehrlichen Schürfer keine Belohnungen und ihre Macht ist verschwendet.

Routing-Angriffe

Diese Angriffe stehen nicht in direktem Zusammenhang mit Sicherheitsproblemen in der Blockchain selbst. Stattdessen nutzen sie Schwachstellen in den Verbindungsprotokollen der Internetdienstanbieter (ISPs). Durch den Zugriff auf das Protokoll kann ein Hacker falsche Routen veröffentlichen. Insbesondere kann diese Art von Angriff zur Doppelausgabe verwendet werden. Wenn Sie die Bereitstellung neuer Blöcke verzögern, sind diese für das Netzwerk nicht sichtbar, wodurch ein Zeitfenster entsteht, in dem die Kryptowährung doppelt ausgegeben werden kann.

Ausnutzung von Schwachstellen in Smart Contracts

Smart Contracts werden von Menschen codiert und Menschen machen Fehler. Hacker versuchen daher, diese Fehler auszunutzen.

In Smart Contracts können alle möglichen Schwachstellen gefunden werden. Es könnte sich um ein komplexes Problem handeln, das sehr schwer zu erkennen ist, oder vielleicht um einen Tippfehler im Code. So oder so besteht bei jedem Fehler die Möglichkeit, Millionen von Dollar zu verlieren.

In einem Bericht vom 30. Juni 2023 gab das Web3-Sicherheitsunternehmen Beosin an, dass der Gesamtwert der durch Betrug, Hacks und Betrügereien im ersten Halbjahr 2023 verlorenen Kryptowährung 656 Millionen US-Dollar betrug. Der Großteil (56 %) der gestohlenen Kryptowährung ging aufgrund von Schwachstellen in Smart Contracts verloren.

Es sind nicht nur Schwachstellen in den Smart Contracts selbst, die zu Blockchain-Hacks führen können, sondern auch die Sprache, in der sie geschrieben sind. Am 30. Juli 2023 wurden vier Liquiditätspools von Curve Finance aufgrund einer Schwachstelle in Vyper gehackt, der Programmiersprache, die zum Schreiben von Smart Contracts für die Curve-Börse verwendet wird. Curve Finance ist eine dezentrale Börse mit automatisierter Market-Maker-Technologie (AMM DEX) und der wichtigste Liquiditäts-Hub für Stablecoins in DeFi. Insgesamt wurden etwa 60 Millionen Dollar gestohlen, wobei 20 Millionen Dollar von White Hats gestohlen und das Geld an Curve zurückgegeben wurde. Der größte Schaden entstand durch einen Hack des Hauptpools CRV/ETH, dem seine gesamte Liquidität (etwa 40 Millionen Dollar) entzogen wurde.

DDoS- und Zeitdilatationsangriffe

DDoS-Angriffe werden nicht durchgeführt, um Kryptowährungen zu stehlen, sondern um Krypto-Projekte zu schädigen und Startups zu diskreditieren. Dabei werden eine große Anzahl nutzloser „Staub“-Transaktionen an das Netzwerk gesendet, was dessen Betrieb erschwert und die Datenübertragung, Blockchain-Updates und die Erstellung neuer Blöcke in der Kette verlangsamt.

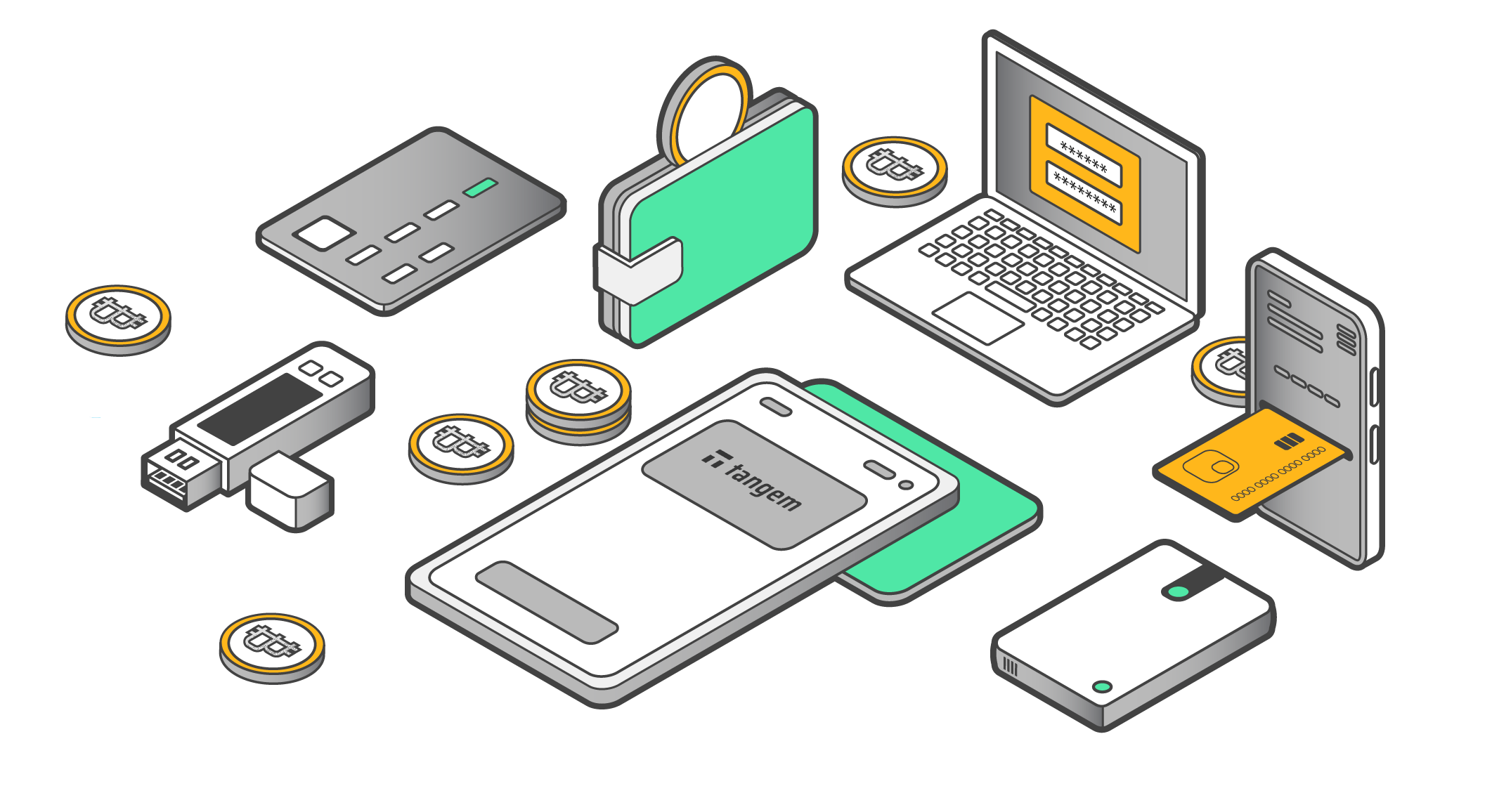

Angriffe auf private Schlüssel

Um die Vertraulichkeit der Datenübertragung in öffentlichen Kanälen der Blockchain zu gewährleisten, wird eine asymmetrische Verschlüsselungstechnologie verwendet, also eine Kryptografie mit privaten und öffentlichen Schlüsseln. Diese privaten und öffentlichen Schlüssel sind durch einen mathematischen Algorithmus verknüpft. Kennt man den öffentlichen Schlüssel eines Benutzers, kann man für ihn eine Nachricht verschlüsseln, die er lesen kann, indem er sie mit dem privaten Schlüssel entschlüsselt. Besitzt man den privaten Schlüssel, kann man mit diesem den öffentlichen Schlüssel herausfinden – umgekehrt gilt das allerdings nicht.

Private Schlüssel bieten vollständigen Zugriff auf alle Krypto-Assets eines Benutzers, weshalb Angreifer auf diese zugreifen möchten.

Der einfachste Weg, Zugriff auf einen privaten Schlüssel und die zugehörige Kryptowährung zu erhalten, ist über eine Seed-Phrase , die durch den einfachen Diebstahl eines Stück Papiers mit einem mnemonischen Code oder durch andere Methoden wie Social Engineering und Phishing-Angriffe erworben werden kann .

Um Ihren privaten Schlüssel und damit alle Ihre Krypto-Assets sicher zu schützen, können Sie dessen Speicherung dem Tangem Wallet anvertrauen. Das Tangem-Krypto-Wallet verwendet keine Seed-Phrase, was bedeutet, dass es nicht gestohlen werden kann. Der private Schlüssel wird generiert und auf den Chips von zwei oder drei Karten (der Hauptkarte und den Backup-Karten) gespeichert, wo er verbleibt und von denen er nicht extrahiert werden kann.

Abschluss

Es ist wichtig zu wissen, dass die Blockchain derzeit vielen Bedrohungen ausgesetzt ist, darunter alle oben aufgeführten spektakulären Angriffe sowie Probleme mit bestimmten Netzwerken wie Fehler im Programmiercode, Verschlüsselungsmethoden und mehr. Hacker suchen nach diesen Schlupflöchern und versuchen, sie auszunutzen, indem sie Schwachstellen im Code von Smart Contracts identifizieren, die Schwächen der Blockchain-Technologie selbst ausnutzen und Kryptowährungsbörsen angreifen.

Es gibt noch weitere Angriffsformen, die vorerst rein hypothetischer Natur sind:

- Kannibalismus zwischen Pools (die Zerstörung eines Pools, um den Betrieb der Blockchain zu stören);

- Der P + Epsilon-Angriff: Laut Vitalik Buterin handelt es sich hierbei um eines der beunruhigendsten Probleme in PoW-Netzwerken. Dabei werden andere Netzwerkteilnehmer in einer Art Bestechungsgeld im Austausch für ihre Unterstützung vorgeschlagener Änderungen an der Blockchain belohnt.

- Timejacking (Versuche, die Zeitstempel von Transaktionen zu manipulieren).

Derzeit scheint es, dass Hacker an diesen Angriffsstrategien nicht interessiert sind.

Für alles, was wir besprochen haben, gibt es nur eine Lösung: die kontinuierliche Verbesserung der Sicherheitsmechanismen dezentraler Netzwerke. Die Erfahrung zeigt jedoch, dass die Miner umso ausgefeiltere Methoden entwickeln, um das Schutzniveau zu umgehen, je höher das Schutzniveau ist. Dieser Kampf wird wahrscheinlich ewig andauern. In der traditionellen Finanzwelt werden Geldautomaten gehackt, Geld von Kreditkarten gestohlen und Banken ausgeraubt. Eine 100-prozentige Sicherheitsgarantie gibt es nicht.