Tangem. Your wallet.

Slim as a bank card, secure as a bank vault. Store, buy, earn, transfer and swap thousands of coins and tokens.

- Swiss-based

- 25-year warranty

- EAL6+ security standard

- Audited by Kudelski Security & Riscure

Tangem is redefining the wallet experience by delivering top-level security, simplicity and accessibility. Enjoy complete autonomy and independence while managing your assets with a single tap. Tangem Wallet breaks down barriers for crypto newcomers and enhances the custodial experience for advanced users.

Tangem is redefining the wallet experience by delivering top-level security, simplicity and accessibility. Enjoy complete autonomy and independence while managing your assets with a single tap. Tangem Wallet breaks down barriers for crypto newcomers and enhances the custodial experience for advanced users.

Simply tap the card to your phone to use Tangem Wallet.

Smart backup.

- The chip in the card generates a random private key which never gets exposed.

- The cards establish a secure connection with each other and transfer your encrypted private keys

- Keys are stored on three cards with no other copies to be found across space and time.

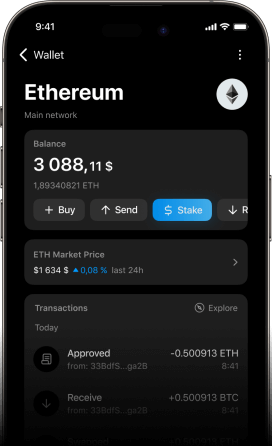

Discover the power of crypto with the Tangem app.

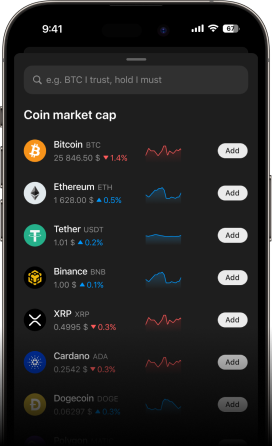

Get access to live tickers for thousands of cryptocurrency coins and tokens, compare prices and make more informed investment decisions.

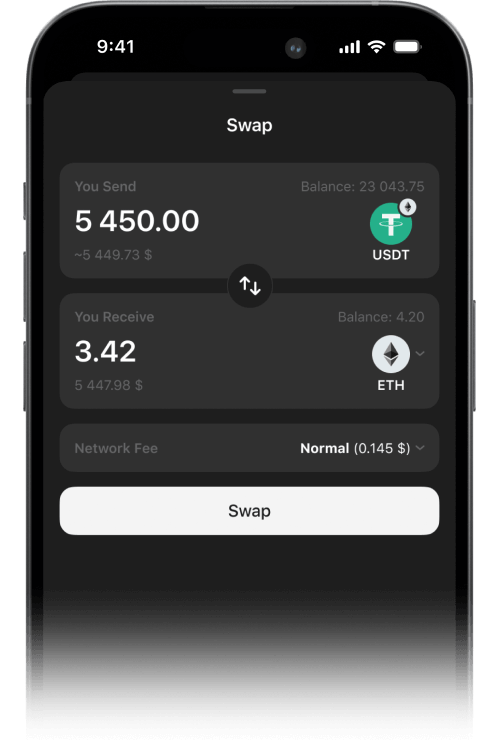

Exchange one cryptocurrency for another quickly and securely with our providers. Diversify your portfolio, grow your funds and protect your assets.

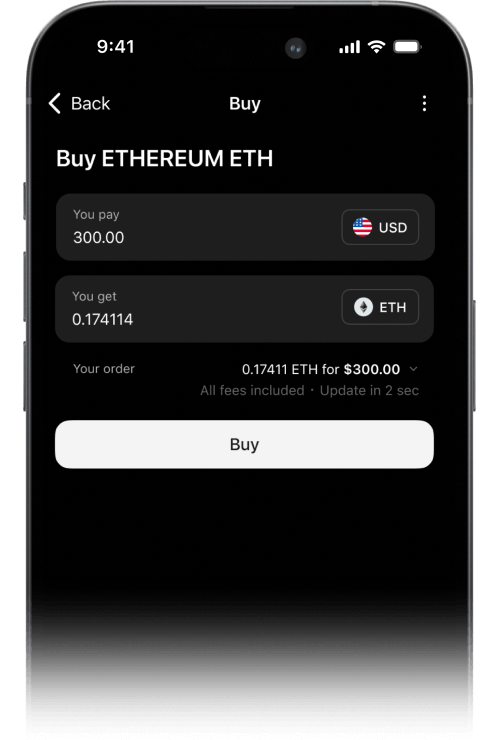

Easily buy Bitcoin and other cryptocurrencies with credit card, bank transfers, Apple Pay, or Google Pay.

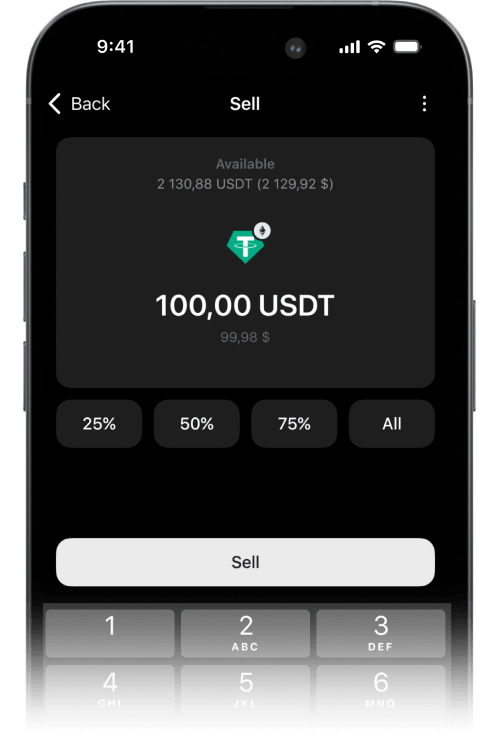

Safely sell Bitcoin, Ethereum and more crypto using different payment options.

Earn rewards by staking your Ethereum, Solana, Cosmos and more to passively grow your assets.

Access to thousands of digital assets.

Meet Tangem Chip.

At the heart of every Tangem Wallet is a powerful, certified chip developed in collaboration with Samsung Semiconductor. Every card comes with an inbuilt chip, taking the form of a 1 x 1 mm microcomputer.

- The highest chip security standard. Protection from any invasive and non-invasive attacks.

- Maximum resistance to dust, water and temperature extremes (–25° to 50°C).

- Environmental protection. Resistance to X-rays, electromagnetic pulses and electrostatic discharge.

- Just a chip with an antenna. No points of vulnerability or elements that are prone to failure.

- Counterfeit protection. The app verifies the authenticity of both the chip and the firmware.

- Always ready to go. No need to charge.

Stay connected.

Don’t miss out on our progress and latest updates. Have an impact — join our community today!

Trust-based choice.

Ivan On Tech

500k subscribers

Get answers to your questions.

- The primary benefit of owning a hardware crypto wallet is its enhanced security. Because the private keys are stored offline in the device, it is less vulnerable to hacking attacks or malware that might infect your computer. This reduces the risk of losing your digital assets to theft or fraud. The other major advantage is complete independence. You own your keys and can use your crypto anytime without permission from any third party.

- Simplicity and security. Your Tangem wallet can be with you anytime; there is no need to charge or connect it with wires. The cards can fit in a pouch with your other credit cards, so you can sign your transactions anywhere. Tangem Wallet is also very easy to use: Just tap the card on your phone to access your crypto. In addition to convenience, the card’s EAL6+ certified chip is as secure as a biometric passport. Simply put, if other hardware wallets were made by geeks for geeks, we combined flawless simplicity and advanced security to make Tangem Wallet for everyone.

- A 3-card set gives you a better chance at recovering access to your wallet than a 2-card set. If one card is lost or stolen, you can use the other card to access your wallet. But if you lose one card AND forget your access code, you’ll need a third card to reset the access code. Therefore, we recommend getting the 3-card set.

- Using the best technology humanity has to offer, we painstakingly designed our products to be fully autonomous. Neither Tangem servers nor services are participating or have access to your crypto activities. There is only your card, your phone, and the blockchain. Our products will remain functional in any circumstance: the Tangem App code is available on GitHub; it can be rebuilt even if Apple and Google remove it from their app stores.

- No. An access code protects the wallet against unauthorized access by third parties and brute-force attacks.

- Using a seed phrase is optional. There are three ways of key generation in the new Tangem wallet: Using the certified True Random Number Generator TRNG, which generates and stores the keys inside the cards’ chips. Neither Tangem nor anyone else knows it. And no copies exist in space and time outside your Tangem cards (recommended). Generating a seed phrase with the Tangem app and importing it to the card. Importing your seed phrase from another wallet. Unlike the keys the card generates, seed phrases can be copied and stolen. Learn more about seed phrase technology and our opinion here.

- No, you will not lose access to your funds. You can use your card to access your wallet via any other mobile device. You just have to download the Tangem app on another phone and scan your Tangem cards. Remember, your phone doesn't store sensitive information; it’s just a screen that provides the wallet’s UI for easy access. You can use the Tangem wallet on two or more phones; the number doesn't matter because your wallet’s private keys are stored in the card’s chip.

Choose your Tangem.

New Tangem Wallet is in stock, choose between 3 or 2 cards set.

Taxes and duties are not included.

$5.99 flat-rate shipping fee.