Warum Sie Ihre Adresse niemals aus einem Blockchain-Explorer kopieren sollten

In den letzten Monaten hatten mehrere Inhaber von Tangem-Wallets ein seltsames Problem. Einige Benutzer entdeckten im TRON-Netzwerk- Explorer Transaktionen von einigen USDT, die sie nicht ausgeführt hatten. Betrachtet man den Verlauf, könnte man meinen, dass die Benutzer die Transaktionen durchgeführt haben und die Gelder an ihre Wallets gesendet wurden.

Bei näherer Betrachtung stellte sich heraus, dass die Adresse, an die die Kryptowährung angeblich gesendet wurde, eine andere Wallet war, die der Wallet des Benutzers allerdings sehr ähnlich war. Es stellte sich auch heraus, dass es sich nicht um USDT, sondern um etwas namens UDST handelte. Schauen wir uns an, wie dieser Betrug funktioniert, woher die Transaktionen kommen und warum Sie sich Sorgen machen sollten (oder nicht).

Das Wesen des Betrugs

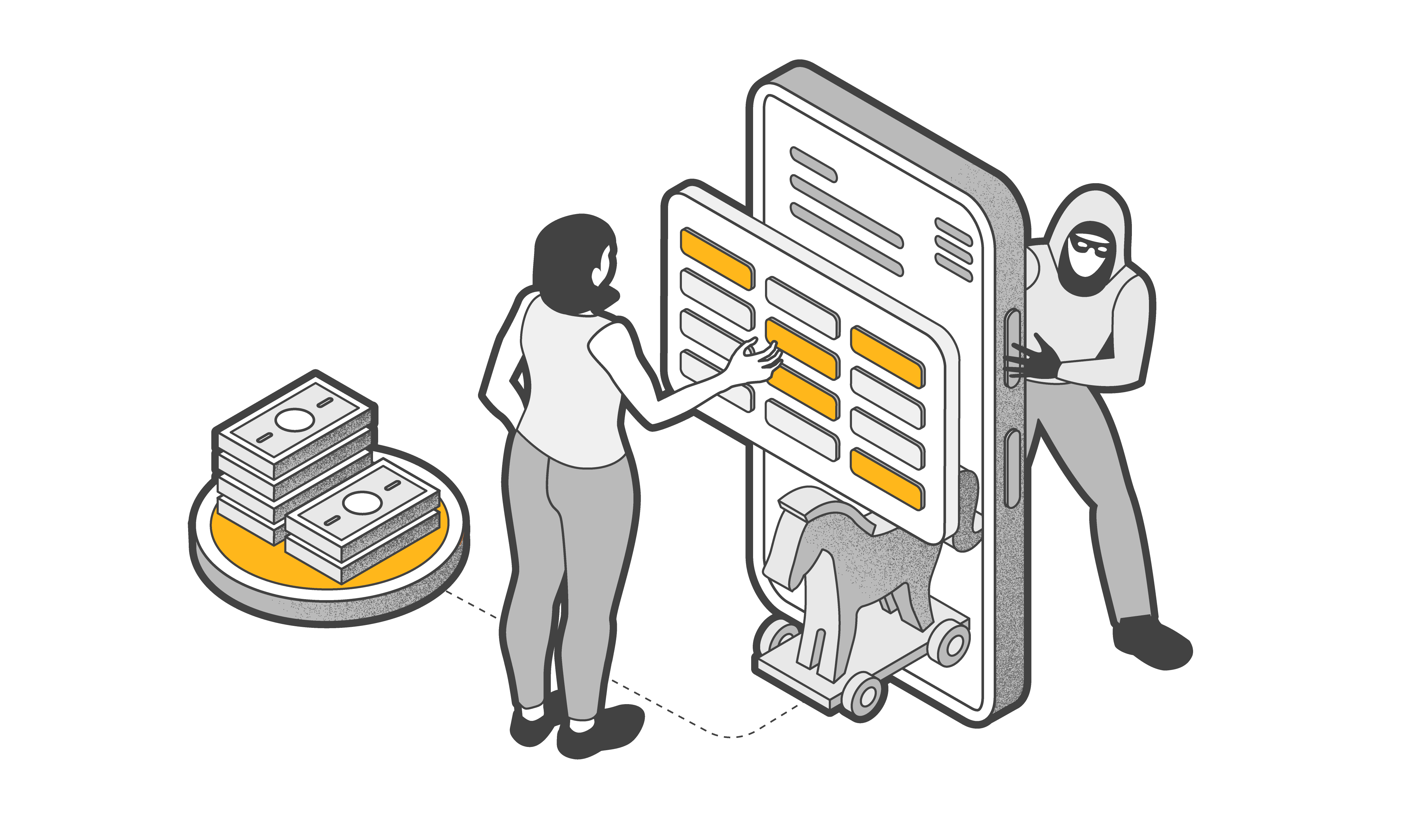

Im Kern handelt es sich um einen Phishing-Angriff. Hier verwenden die Betrüger jedoch gefälschte Transaktionen anstelle von gefälschten E-Mails. Sie zielen auf Benutzer ab, die regelmäßig Kryptowährungen auf dieselben Wallets überweisen. Dabei kopieren die Personen häufig ihre Adresse aus ihrem Überweisungsverlauf. Wenn Betrüger ihre Adressen zum Verlauf hinzufügen können, besteht die Chance, dass ein unvorsichtiges Opfer sie kopiert und sein Geld an den Betrüger sendet. Die Wallet-Adresse des Betrügers hat normalerweise die gleichen ersten Zeichen wie die tatsächliche Adresse. Dies liegt daran, dass die Angreifer darauf setzen, dass viele Benutzer nur die ersten Zeichen überprüfen.

Diese Betrüger gehen auf zwei Arten vor. Die erste besteht darin, eine gefälschte Transaktion in den Adressverlauf einzuschleusen und darauf zu warten, dass der Benutzer einen Fehler macht. Die zweite besteht darin, mehrere „echte“ Transaktionen an eine ähnliche Wallet zu tätigen und dann mehrere Transaktionen an „zufällige“ Adressen im Blockchain-Explorer zu senden, wodurch der Eindruck entsteht, dass die Wallet kompromittiert wurde. Das Opfer kann dann in Panik geraten und versehentlich „seine“ Adresse aus der „echten“ Transaktion kopieren und alle Vermögenswerte dorthin übertragen, in dem Glauben, dass es die Gelder selbst überweist.

So werden Transaktionen in Explorern angezeigt

Es hängt alles mit den Standards zusammen, die von Netzwerken verwendet werden, die mit der Ethereum Virtual Machine (EVM) kompatibel sind, und insbesondere damit, wie Transaktionshistorien erstellt und anschließend von Blockchain-Explorern gelesen werden.

Bei der Online-Überweisung von Geldern wird ein Ereignis erstellt und im Blockchain-Explorer angezeigt. Dieses Ereignis wird auch dann generiert, wenn der Wert der übertragenen Vermögenswerte Null ist. Und da nichts überwiesen wird, muss der Absender dem Smart Contract nicht zustimmen, um nichts von seinem Konto zu senden. Stellen Sie sich vor, Ihr Freund besucht Sie und hinterlässt, nachdem er festgestellt hat, dass Sie nicht zu Hause sind, eine Notiz mit dem Text: „Ich habe mir 20 Nullen von dir geliehen. Peter.“

Nachdem wir uns nun angesehen haben, wie Transaktionen im Blockchain-Explorer angezeigt werden, wollen wir darüber sprechen, was die Angreifer genau tun.

Zunächst erstellen sie einen Betrugstoken mit einem Wert von Null und geben ihm einen Namen, der dem Namen eines echten Tokens ähnelt. UDST ist ein Beispiel:

Anschließend überwachen sie das Zielnetzwerk und identifizieren Benutzer, die regelmäßig Kryptowährungen an dieselben Adressen überweisen. Wenn das Opfer ausgewählt ist, erstellt der Betrüger eine Krypto-Wallet mit einer Adresse, die die ersten und letzten Buchstaben mit der Zieladresse teilt, an die der Benutzer häufig Geld überweist.

Der bösartige Smart Contract löst dann eine Überweisung von 10 UDST von der Adresse des Benutzers an die Wallet des Betrügers aus, und die „Transaktion“ erscheint im Blockchain-Explorer des Opfers. Manchmal werden diese Überweisungen unmittelbar erstellt, nachdem der Benutzer echte USDT gesendet hat, was bedeutet, dass die Transaktionen im Verlauf nebeneinander erscheinen.

Gibt es noch andere derartige Programme?

Der hier beschriebene Angriff ist eine Weiterentwicklung des TransferFrom Zero Transfer-Betrugs, der 2022 seinen Höhepunkt erreichte. Die Betrüger nutzten denselben „Fehler“ in der Netzwerklogik aus, aber die Mechanik war anders. Sie verwendeten keine gefälschten Token, sondern die TransferFrom-Funktion, die für den Betrieb intelligenter Verträge erforderlich ist und den automatischen Geldtransfer durchführt.

Die Betrüger führten einfach Transaktionen mit Nullwert vom Wallet des Opfers in ihr eigenes durch. Infolgedessen enthielt die Liste der Transaktionen eine Überweisung im Wert von 0 echten USDT. Im Gegensatz zu dem von uns beschriebenen Betrug war der TransferFrom Zero Transfer-Betrug billiger, da er keine Netzwerkprovisionen oder die Erstellung von Betrugstoken und Smart Contracts erforderte. Dennoch ist eine Transaktion mit Nullwert im Haupttransaktionsverlauf eines Benutzers viel einfacher zu erkennen. Das bedeutet natürlich nicht, dass sie nicht funktioniert hat. Nehmen wir zum Beispiel die Geschichte des Bitcoin Forum-Benutzers, der 100.000 USD verlor, nachdem er eine Wallet-Adresse aus einer Transaktion von 0 BNB kopiert hatte.

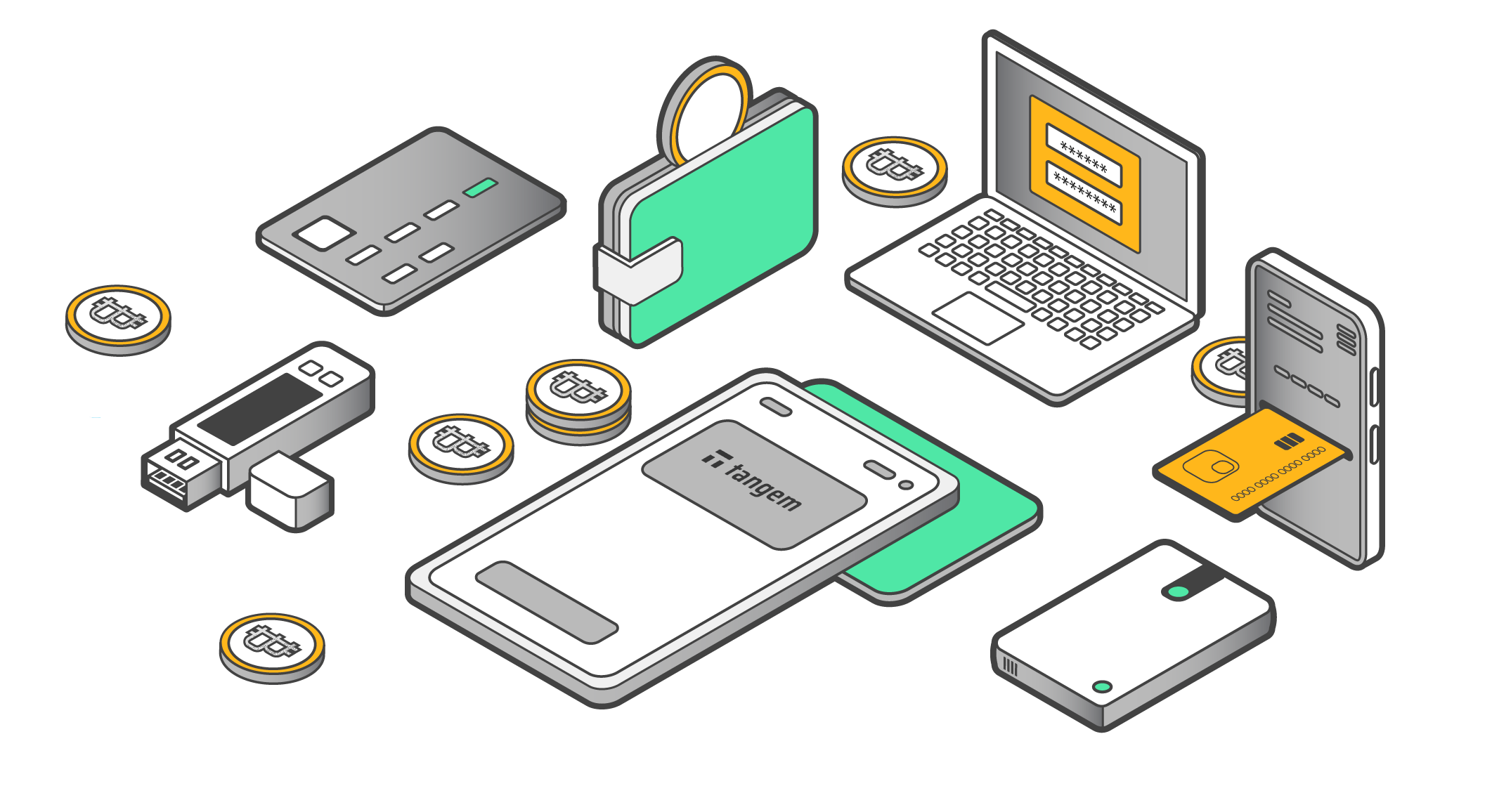

Alternative Ansätze

Betrüger versuchen nicht immer, Sie dazu zu bringen, Krypto an ihre Wallets zu senden. Man kann sich leicht eine Version eines mehrstufigen Angriffs vorstellen, der auf eine Seed-Phrase abzielt. Der Benutzer würde zunächst mit gefälschten Transaktionen bombardiert und dann im Namen einer Krypto-Wallet oder der DEX-Entwickler eine E-Mail über den Hack erhalten, angeblich nach einem Leck. Um seine Vermögenswerte zu schützen, muss das Opfer einem Link folgen und seine Seed-Phrase in ein Formular eingeben.

Bei einer komplexeren Version wird der Benutzer mithilfe von DNS-Spoofing oder einem Man-in-the-Middle-Angriff (MITM) auf eine gefälschte Website umgeleitet. Anschließend rennt der Benutzer in Panik auf die Website des Krypto-Wallets, um „wenigstens etwas tun“ zu können.

So bleiben Sie sicher

Wie beim Phishing können Sie sich auch vor Angriffen dieser Art schützen, indem Sie ein paar einfache Regeln befolgen.

Erstens: Überprüfen Sie bei Transaktionen immer die vollständige

Adresse des Empfängers. Wenn Sie regelmäßig Kryptowährungen an dieselben Wallets überweisen, speichern Sie die Adressen in einem Passwortmanager und kopieren Sie sie jedes Mal von dort. Zweitens: Keine Panik, wenn Sie ausgehende Überweisungen bemerken, die Sie nicht getätigt haben. Achten Sie nur darauf, dass Sie keinen Links aus E-Mails folgen. Achten Sie darauf, dass Sie zuerst die Transaktionsdetails sorgfältig studieren und dann handeln. Panik ist Ihr schlimmster Feind.

Wenn Sie ein Tangem Wallet-Benutzer sind, können Sie sich entspannen. Ohne Ihre Karte, auf der der private Schlüssel gespeichert ist (und der nirgendwo weitergegeben wird), kann niemand etwas mit Ihren Vermögenswerten anfangen.