Bedrohungen für Ihre Kryptowährung: Trojaner

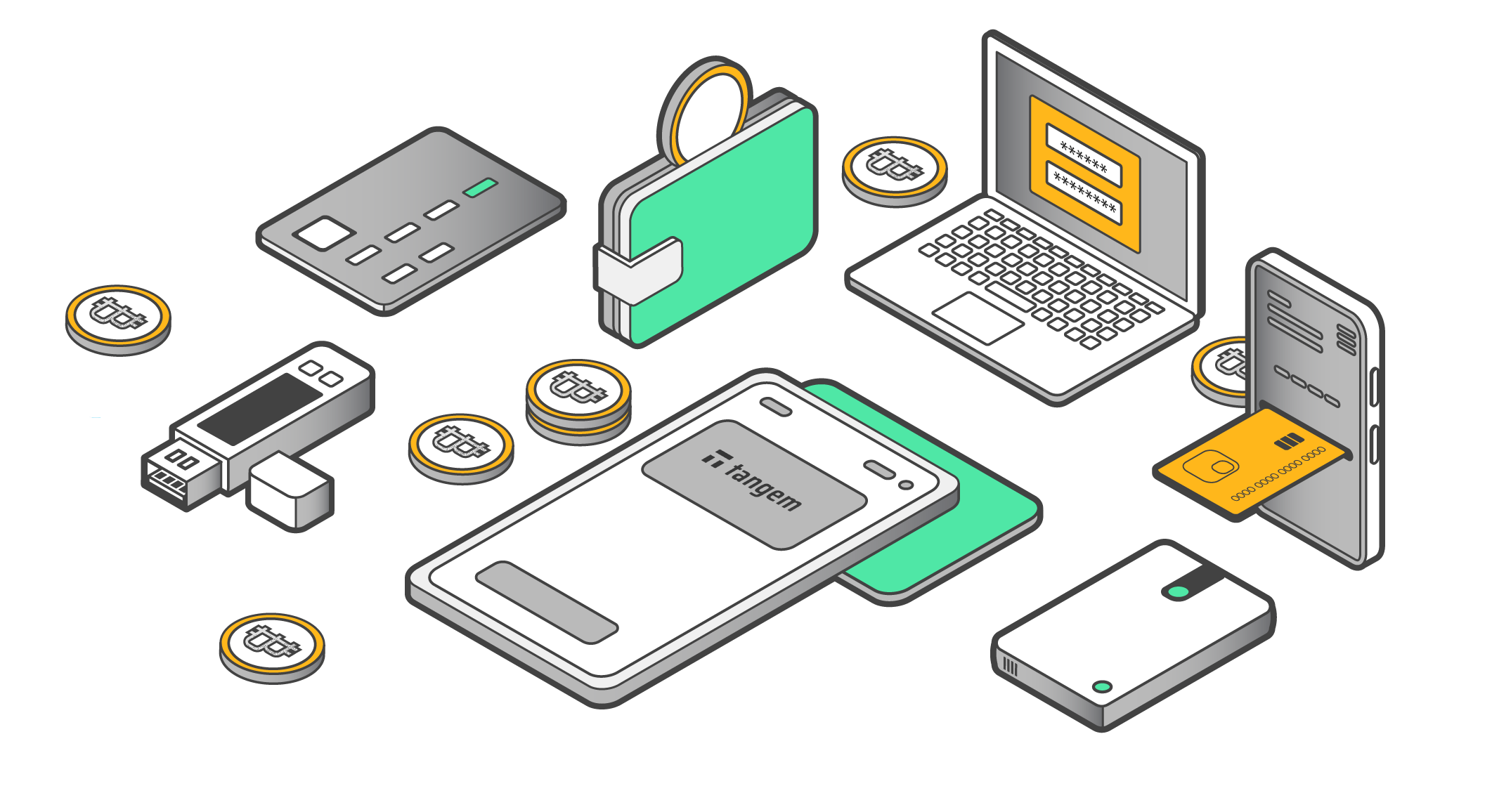

Wenn im Zusammenhang mit Kryptowährungen von Malware die Rede ist, denken Sie vielleicht an hinterhältige Miner oder Erpresser, die Coins verlangen, um Ihren Computer zu entsperren. Es gibt jedoch auch andere Anwendungen, mit denen Ihr Vermögen oder Ihre Seed-Phrase gestohlen werden kann .

Malware kann Vermögenswerte stehlen, Merksätze entdecken oder sogar modifizierte Firmware auf Hardware-Wallets installieren (theoretisch). Sehen wir uns an, wie sie funktionieren und welche Methoden sie verwenden, um in Ihr Gerät einzudringen.

Wie sie funktionieren

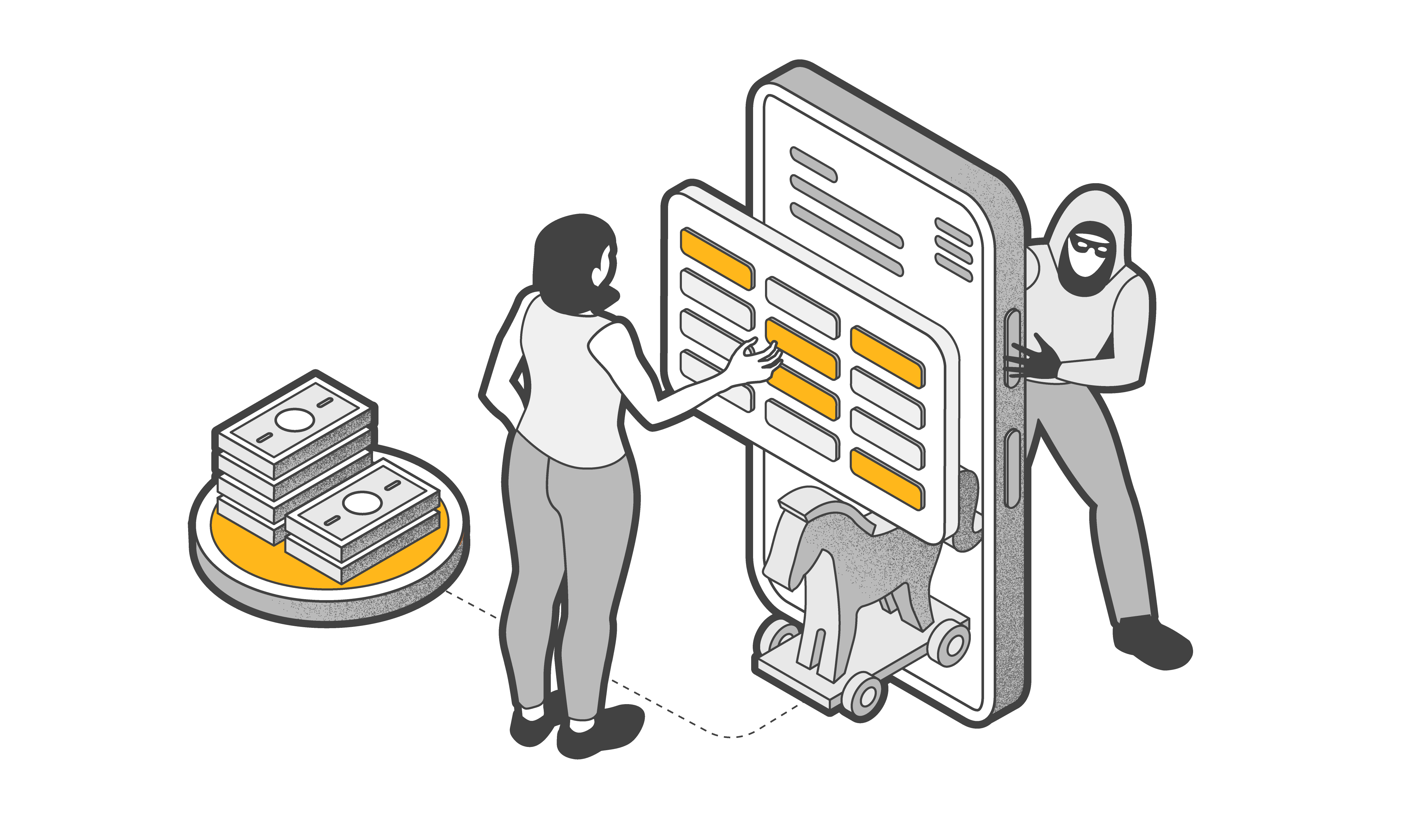

Angreifer verwenden Trojaner, um Malware zu installieren, ohne entdeckt zu werden. Genau wie beim Trojanischen Pferd besteht der Schlüssel ihrer Strategie darin, etwas vorzutäuschen, das nützlich und sicher aussieht. Es könnte sich dabei um eine Anwendung, ein Spiel oder ein Dokument handeln. Es besteht auch die Möglichkeit, dass sie zum Zeitpunkt der Infiltration nichts Schädliches enthalten. Erst danach laden sie automatisch oder vom Angreifer gesteuert die „Nutzlast“ herunter, die die von den Hackern gewünschten Aktionen ausführt. Diese Trojaner werden als „Downloader“ bezeichnet. Es gibt auch „Dropper“, die nichts herunterladen, sondern mit bösartigen Anwendungen vorinstalliert sind. Es gibt viele Arten von Trojanern, aber für unsere Zwecke reicht es aus, diese beiden zu kennen.

Wie sie sich verbreiten

Angreifer verwenden häufig Social Engineering und Phishing-Techniken. Sie erstellen beispielsweise gefälschte Websites für bekannte Anwendungen, auf denen infizierte Programmverteilungskits gehostet werden. Eine andere Methode besteht darin, E-Mails zu versenden, die angeblich vom Softwareentwickler stammen und den Empfänger auffordern, ein Update zu installieren oder eine „korrigierte“ Version herunterzuladen. In diesem Fall funktioniert die Anwendung selbst wie vorgesehen, aber auf dem Computer oder Smartphone wird auch Malware installiert.

Eine weitere Verbreitungsmethode sind offizielle App-Stores. Die Angreifer erstellen ein einfaches Dienstprogramm für Android, reichen es zur Überprüfung beim App-Store ein und warten darauf, dass die Leute es installieren. Da es jedoch schwierig ist, in App-Stores gelistet zu werden, wird die infizierte APK-Datei häufig über alternative Plattformen verbreitet.

Manche Trojaner verbreiten sich von selbst. Der Trojaner Emotet greift beispielsweise auf die Outlook-Daten der infizierten Rechner zu und versendet anschließend eine infizierte Datei oder einen Link dazu an die Kontakte im Adressbuch des Benutzers.

Was ist mit Krypto?

Es gibt eine Reihe von Situationen, in denen Trojaner verwendet werden können, um Ihre Krypto-Assets zu stehlen. Vor einigen Jahren entdeckten Mitarbeiter von Kaspersky Lab den Trojaner CryptoShuffler. Die Malware war ziemlich einfach: Nachdem sie auf dem Computer des Opfers installiert worden war, begann sie, die Zwischenablage zu überwachen, und als sie etwas bemerkte, das wie die Adresse einer Bitcoin-, Ethereum-, Zcash-, Monero-, Dash- oder Dogecoin-Krypto-Wallet aussah, ersetzte sie es durch die Adresse der Wallet der Angreifer. Bis CryptoShuffler identifiziert war, konnten die Angreifer 140.000 US-Dollar stehlen (über eine halbe Million Dollar nach heutigem Wechselkurs).

Hier ist ein aktuelleres Beispiel. Forscher von ESET haben viele Websites gefunden, auf denen gefälschte, mit Trojanern infizierte Versionen der Messenger-Apps Telegram und WhatsApp gehostet wurden. Einige der Trojaner funktionierten auf die gleiche Weise wie CryptoShuffler, während andere darauf ausgelegt waren, Seed-Phrasen zu identifizieren. Dies taten sie auf eine recht interessante Weise: Sie suchten auf Computern und Smartphones nach Bildern und ließen sie durch ein OCR-Modul laufen, um Text zu finden, der Seed-Phrasen ähnelte. Die Angreifer zielten auf Benutzer ab, die beim Erstellen ihrer Wallets Screenshots ihrer Mnemonik-Phrasen gemacht oder Zettel mit der Phrase als Erinnerung fotografiert hatten.

Trojaner stehlen Daten nicht unbedingt „direkt“ – sie können auch als Teil mehrstufiger Angriffe eingesetzt werden. Ein Trojaner, der sich beispielsweise in das Smartphone eines Benutzers eingeschlichen hat, kann feststellen, wann sich dieses mit seinem Heimnetzwerk verbindet, und versuchen, das Passwort für den Router zu erraten. Wenn dies gelingt, ändert er den DNS-Server in den Einstellungen auf die Adresse des Angreifers. Das Opfer kann dann leicht auf Phishing-Seiten für Krypto-Wallets umgeleitet werden, anstatt auf die echten.

Hardware-Wallets hacken

Das Hacken eines Hardware-Wallets ist theoretisch möglich, wurde in der Praxis jedoch noch nicht erreicht. Saleem Rashid, der den Ledger Nano S hacken konnte , beschrieb einen möglichen Angriffsplan. Dabei wird ein Trojaner auf einem Computer installiert und wartet darauf, dass der Benutzer sein Krypto-Wallet verbindet. Anschließend zeigt er eine Warnung an, in der er den Benutzer auffordert, die Firmware des Geräts zu aktualisieren. Stimmt dieser zu, installiert die Malware modifizierte Software auf dem Wallet.

Es ist wichtig zu betonen, dass es sich hierbei um ein rein hypothetisches Szenario handelt, das zu einem Zeitpunkt präsentiert wurde, als der Nano S für derartige Angriffe anfällig war. Seitdem gab es mehrere Firmware-Updates und die identifizierten Schwachstellen wurden behoben. Die Möglichkeit eines derartigen Angriffs sollte jedoch nicht völlig ausgeschlossen werden, da jederzeit neue Schwachstellen identifiziert und ausgenutzt werden könnten, bevor sie vom Hersteller behoben werden können.

So schützen Sie sich

Es ist wichtig zu verstehen, dass es viele Malware-Anwendungen gibt, die darauf ausgelegt sind, Krypto-Assets zu stehlen. Spyware könnte beispielsweise so konfiguriert werden, dass sie Screenshots macht, sobald Sie eine Website eines Krypto-Dienstes besuchen. Wenn Sie sich entscheiden, eine neue Wallet zu erstellen, könnten die Angreifer Zugriff auf einen Screenshot erhalten, der die Seed-Phrase enthält.

Ein weiteres besorgniserregendes Detail ist, dass die Eintrittsbarriere für Neueinsteiger in das „Geschäft“ mit der Zeit immer weiter sinkt. Manche Arten von Malware können einfach gekauft und den Bedürfnissen des Käufers entsprechend umfunktioniert werden.

Hier sind einige Tipps, wie Sie sich schützen können. Sie sind Ihnen wahrscheinlich schon einmal begegnet, aber derzeit sind dies die besten verfügbaren Tools.

- Installieren Sie ein zuverlässiges Antivirenprogramm (Windows Security reicht nicht aus). Sogar eine kostenlose Version hilft.

- Installieren Sie keine Software, die Sie außerhalb eines offiziellen App Stores heruntergeladen haben, auf Ihrem Smartphone. Wenn die Website einer bekannten Anwendung den Download einer APK-Datei vorschlägt, seien Sie vorsichtig.

- Installieren Sie keine Raubkopien kostenpflichtiger Software. Es gibt keine Garantie dafür, dass der „Repacker“ keinen Trojaner eingefügt hat.

- Verwenden Sie beim Umgang mit Krypto kein „gerootetes“ Smartphone. Superuser-Rechte erleichtern die Installation von Malware erheblich.

- Installieren Sie immer Updates (zumindest Sicherheitsupdates), egal wie lästig Sie diese finden. Updates beheben die Schwachstellen, die Trojaner ausnutzen.

- Es versteht sich von selbst, dass Sie zuverlässige Cold Wallets wie Tangem Wallet verwenden sollten. Unser Wallet ist EAL6+-zertifiziert und kann nicht gehackt werden. Besitzer müssen sich auch keine Sorgen machen, dass ihre Seed-Phrase gestohlen wird – Tangem hat keine.