Hardware-Wallet-Hacks: Firmware-Spoofing und andere Tricks

Die zuverlässigste Aufbewahrungsmethode für Kryptowährungen ist ein Cold Wallet ohne Depotverwaltung. Bedeutet das aber, dass Sie sich keine Sorgen um die Sicherheit machen müssen, wenn Ihre Vermögenswerte auf einem physischen Gerät gespeichert sind? Bestehen dennoch potenzielle Bedrohungen?

Unhackbar – oder doch?

Eine Zeit lang glaubte man, dass Hardware-Wallets nicht gehackt werden könnten, und die Hersteller förderten diese Idee gerne. Es schien daher logisch, dass man diese Geräte bedenkenlos aus zweiter Hand kaufen konnte – einige Hersteller taten dies übrigens sogar. Ein gebrauchtes Gerät für 50 statt 100 Dollar zu kaufen, ist sicherlich verlockend.

Dies schien eine großartige Idee zu sein, bis sich herausstellte, dass Cold Wallets tatsächlich gehackt werden konnten. Einer der ersten, der dies bewies , war der 15-jährige Hacker Saleem Rashid, der einen Hack des Ledger Nano S vorführte. Es gelang ihm, modifizierte Firmware auf das Wallet hochzuladen, die die privaten Schlüssel des Benutzers bei der nächsten Verwendung des Geräts offenlegte.

Saleem behauptete auch, dass es möglich sei, die Firmware aus der Ferne hochzuladen, indem man Malware auf dem Computer des Opfers installierte, die es aufforderte, die „fehlerhafte“ Firmware seiner Brieftasche zu aktualisieren. Wenn es dieser Aufforderung nachkam, wurde eine modifizierte Version der Firmware auf der Brieftasche installiert.

Interessanterweise beschrieb der Hersteller die Schwachstelle als schwer reproduzierbar, als der Hacker sie dem Hersteller meldete. Dennoch hat das Unternehmen inzwischen ein Update veröffentlicht, um derartige Sicherheitsverletzungen zu verhindern.

Doch damit ist es noch nicht getan. Cybersicherheitsforscher haben begonnen, Cold Wallets zu testen, um herauszufinden, wie sicher sie sind, und dabei einige sehr interessante Ergebnisse erzielt. So demonstrierten Teilnehmer des 35. Chaos Communication Congress beispielsweise mehrere Methoden zum Hacken von Ledger- und Trezor-Hardware-Wallets (eine davon wurde vor einem Jahr vom Cybersicherheitsexperten Joe Grand verwendet , um Kryptowährung im Wert von 2.000.000 US-Dollar zu erbeuten ). Es stellte sich heraus, dass kompromittierte Firmware heruntergeladen werden kann, sodass Hacker PIN-Codes und sogar Merksätze abgreifen können.

Ist es wirklich so schlimm?

Ganz und gar nicht. Um einen Firmware-Spoofing-Angriff durchzuführen, müssen Sie sich physischen Zugriff auf das Gerät verschaffen, und das ist nicht einfach. Es gibt zwei Möglichkeiten: 1) das Wallet hacken, bevor es den Besitzer erreicht, und 2) es hacken, ohne dass der Besitzer es bemerkt. In der Cybersicherheitssprache wird ersteres als „Supply-Chain-Angriff“ bezeichnet, während letzteres als „Evil-Maid-Angriff“ bezeichnet wird. Beide sind fehlerhaft. Das erste erfordert einen erheblichen Vorbereitungsaufwand, während das zweite lange dauern und schließlich Verdacht erregen kann, wenn das Wallet nicht rechtzeitig an den Besitzer zurückgegeben wird.

Ist das nur theoretisch?

Es gibt mehrere Beispiele für erfolgreiche Angriffe, von denen einige recht schwierig durchzuführen waren. So drangen Hacker beispielsweise in den Trezor-Server ein und konnten auf die E-Mail-Adressen der Kunden zugreifen. Anschließend schickten sie E-Mails an die Wallet-Besitzer, in denen sie sie warnten, dass ihre Geräte aufgrund von Firmware-Problemen ausgetauscht werden müssten. Die Kunden mussten lediglich eine Postanschrift für die Zustellung der neuen Wallets angeben. Die Opfer erhielten dann tatsächlich die Wallets, allerdings war die Firmware so verändert worden, dass die privaten Schlüssel an die Hacker gesendet wurden.

Von Zeit zu Zeit tauchen auch Fälschungen auf dem Markt auf. Sie sind in Kleinanzeigen zu finden und Hacker verkaufen manchmal gefälschte Wallets auf ihren eigenen Websites und geben sich dabei als autorisierte Wiederverkäufer aus.

Eine gefälschte und eine echte Geldbörse. Versuchen Sie zu erraten, welche welche ist

Eine weitere Angriffsmethode ist die BadUSB-Taktik. Hacker verwenden diese Taktik normalerweise, wenn sie versuchen, Malware auf den Computern einer Organisation zu installieren, sie kann aber auch auf Krypto-Wallets eingesetzt werden. Bei der klassischen Variante hinterlassen Angreifer eine Handvoll USB-Sticks mit Malware in einer Bürolobby oder einem nahe gelegenen Café. Wenn der Finder eines dieser „verlorenen“ Flash-Laufwerke beschließt, es zu verwenden, wird sein Computer infiziert. Diese Flash-Laufwerke werden manchmal unter dem Vorwand verschickt, ein Kundengeschenk zu sein. Wenn es um Krypto geht, kann derselbe Trick angewendet werden, indem ein modifiziertes Krypto-Wallet strategisch an einem geeigneten Ort „verloren“ oder an eine Zielperson „verschenkt“ wird.

So bleiben Sie sicher

Das Wichtigste ist, Cold Wallets nur von autorisierten Verkäufern zu kaufen. Wenn Sie bei einem Wiederverkäufer bestellen möchten, stellen Sie sicher, dass dieser auf der offiziellen Website des Herstellers aufgeführt ist. Wenn Sie keine Liste finden können, wenden Sie sich an das Support-Team. Kaufen Sie niemals eine gebrauchte Wallet.

Wenn Sie eine Brieftasche haben, bewahren Sie sie nicht an einem Ort auf, an dem andere sie sehen können, und vertrauen Sie sie niemandem an. Das gilt auch für Ihre Freunde – Sie sind sich vielleicht sicher, dass sie vertrauenswürdig sind, aber Sie wissen nicht, wie und wo sie das Gerät aufbewahren oder ob sie von einem „bösen Dienstmädchen“ besucht werden könnten.

Gibt es eine wirklich nicht hackbare Wallets?

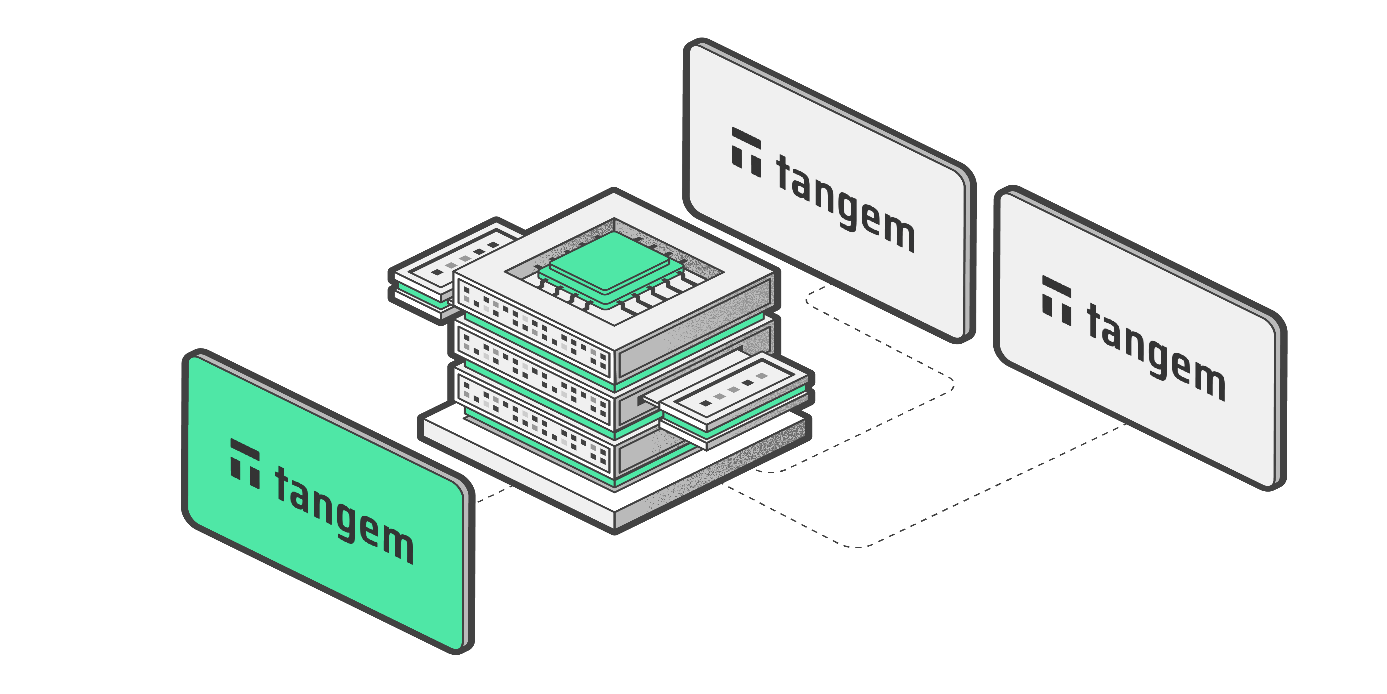

Ja, Tangem Wallet. Unser Wallet ist EAL6+-zertifiziert und die Firmware wird nur einmal während des Herstellungsprozesses in der Fabrik auf dem Chip des Wallets installiert. Danach ist es physikalisch unmöglich, irgendetwas mit der Firmware zu machen: Sie können nichts vom Chip lesen oder Ihre eigene Version der Firmware darauf laden.

Selbst wenn wir davon ausgehen, dass dies einem Hacker gelungen ist, wäre das Wallet dennoch unbrauchbar. Der Firmware-Attestationsdienst würde feststellen, dass die Software geändert wurde und den Benutzer warnen.