Угрозы для вашей крипты: троянцы

Когда в контексте криптовалют речь заходит о вредоносном ПО, сразу вспоминаются незаметные майнеры или вымогатели, требующие монеты за разблокировку компьютера. Но кроме них есть и другие приложения, способные украсть ваши активы или сид-фразу.

Такие зловреды могут похищать активы, воровать мнемонические фразы или даже устанавливать на аппаратные кошельки модифицированные прошивки (в теории). Рассказываем, как они работают и какими путями проникают на устройство.

Как это работает

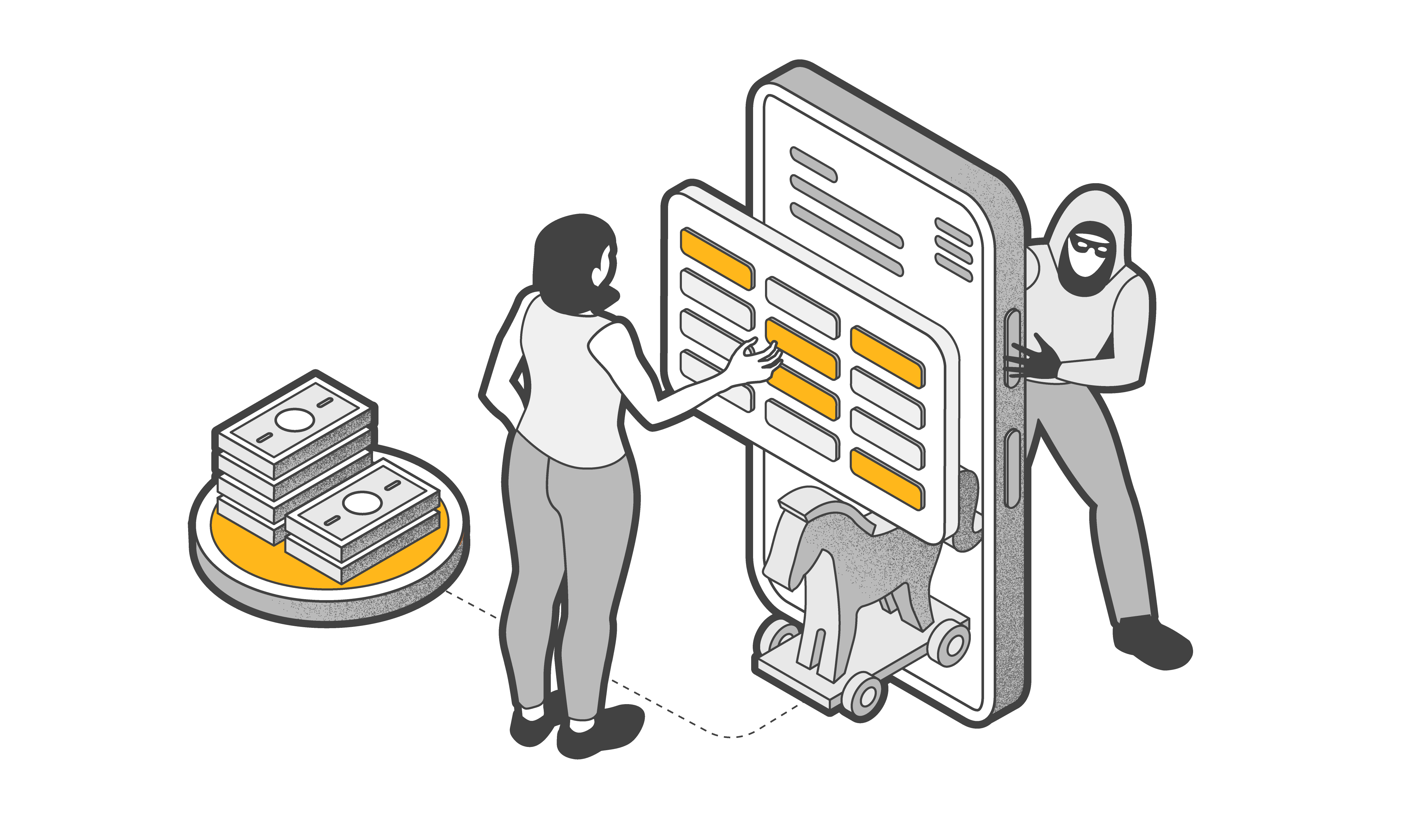

Чтобы незаметно установить вредоносную программу, злоумышленники используют троянцев. Как и у коня из Трои, главная их задача — выдать себя за что-то полезное и безопасное. Они могут выглядеть как приложение, игра или документ. При этом на момент инфильтрации они могут не содержать ничего вредоносного. Только потом в автоматическом режиме или по команде оператора они скачают «полезную нагрузку», которая и будет выполнять все нужные злоумышленникам действия. Такие троянские программы называют «загрузчиками». Кроме них есть еще и «дропперы». Они ничего не скачивают, а уже несут в себе другие вредоносные приложения. Вообще, типов троянцев много, но в контексте нашего рассказа хватит и этих двух.

Как распространяются

Часто злоумышленники используют методы социальной инженерии и фишинг. Например, подделывают сайты известных приложений, где выложен зараженный дистрибутив программы. Или рассылают письма от имени разработчика ПО, предлагая установить обновление или скачать «исправленную» версию. Само приложение при этом будет работать как надо, только помимо него на компьютер или смартфон будет установлен зловред.

Еще один способ доставки — через официальные магазины приложений. Злоумышленники создают какую-то простую утилиту для Android, проходят ревью маркетплейса и ждут, когда ее установят. Но так как попасть в магазин сложно, зараженный APK-файл часто распространяют по альтернативным площадкам.

Некоторые троянские программы справляются с задачей распространения сами. Так, троянец Emotet, попадая на компьютер, получал доступ к данным Outlook и затем отправлял зараженный файл или ссылку на него контактам из адресной книги пользователя.

А что с криптой?

Есть несколько сценариев, как троянские программы могут украсть ваши криптоактивы. Несколько лет назад специалисты из Kaspersky Lab обнаружили троянца CryptoShuffler. Работал зловред довольно просто: после установки на компьютер жертвы он начинал следить за буфером обмена и когда замечал в нем что-то похожее на адрес криптокошелька Bitcoin, Ethereum, Zcash, Monero, Dash или Dogecoin, подменял его на адрес кошелька злоумышленников. На момент обнаружения злоумышленники смогли наворовать с помощью CryptoShuffler $140 000 (по текущему курсу — больше полумиллиона долларов).

А вот более свежий пример. Исследователи из ESET нашли множество поддельных сайтов мессенджеров Telegram и WhatsApp с троянскими версиями этих приложений. Часть из них представляли собой аналог CryptoShuffler, а вот другие были нацелены на поиск сид-фразы. Делали они это довольно интересным способом: отыскивали на компьютере или смартфоне изображения и прогоняли их через модуль распознавания текста, чтобы найти что-то похожее сид-фразу. Злоумышленники целились в пользователей, которые при создании кошелька делали скриншоты экрана с мнемонической фразой или фотографировали бумажку с ней, чтобы не забыть.

Троянцы не обязательно крадут данные «напрямую», они могут использоваться как часть многоэтапных атак. К примеру, троянец, проникший на смартфон пользователя, может определить, когда тот подключится к домашней сети, и попытаться подобрать пароль к роутеру. При успехе он прописывает в настройках адрес DNS-сервера злоумышленника. После этого жертву можно легко перенаправлять на фишинговые сайты криптокошельков вместо оригинальных.

Взлом аппаратного кошелька

Взломать аппаратный кошелек можно пока только в теории. О возможной схеме атаки говорил еще Салем Рашид, который сумел взломать Ledger Nano S: троянец, попав на компьютер, дожидается, когда к нему будет подключен криптокошелек, и выводит на экран предупреждение о необходимости обновить прошивку устройства. Если пользователь соглашается, зловред заливает в кошелек модифицированное ПО.

Тут надо оговориться, что это весьма гипотетический сценарий, предложенный в то время, когда Nano S был уязвим к таким атакам. С тех пор прошивки не раз обновились, а известные уязвимости были закрыты. Однако полностью сбрасывать этот сценарий со счетов не стоит: в любой момент может быть найдена новая брешь, которую производитель не успеет вовремя ликвидировать.

Как защититься

Важно понимать, что существует огромное количество зловредов, которые так или иначе можно адаптировать для кражи криптоактивов. Шпионское ПО, например, можно настроить так, чтобы оно начинало делать снимки экрана в тот момент, когда вы зайдете на сайт криптосервиса. И если вы решите создать новый кошелек, то на одном из скриншотов, который отправится к злоумышленникам, будет запечатлена сид-фраза.

Еще один тревожный фактор: чем дальше, тем ниже порог входа «в бизнес» для новичков: некоторые виды вредоносного ПО можно просто купить и настроить под собственные нужды.

Вот несколько советов, как уберечь себя. Наверняка они уже встречались вам раньше, но ничего лучше до сих пор придумано не было.

- Установите надежное защитное решение (Windows Security не подойдет). Хотя бы бесплатную версию.

- Не устанавливайте на смартфон софт не из официальных маркетплейсов. Если на сайте известного приложения предлагают скачать APK — это повод насторожиться.

- Не устанавливайте пиратские версии платных программ. Нет никаких гарантий, что автор «репака» не встроил в него троянца.

- Не используйте при работы с криптой «рутованные» смартфоны: права суперпользователя значительно облегчают задачу зловредам.

- Всегда устанавливайте обновления (как минимум — обновления безопасности), как бы вас это ни бесило. Они закрывают уязвимости, которые используют троянцы.

- И, конечно, используйте надежные холодные кошельки, такие как Tangem Wallet. Наш кошелек сертифицирован по EAL 6+, и его невозможно взломать. А еще его владельцы могут не переживать из-за кражи сид-фразы — в Tangem Wallet ее попросту нет.